Para descargar el archivo seguir el enlace :

https://www.dropbox.com/s/7bwqntpu5478h51/HMAC.pptx

Servicios de Internet

Raptor

lunes, 2 de junio de 2014

miércoles, 14 de mayo de 2014

Protocolos de Acceso Remoto

¿Qué es un acceso remoto?

› El

acceso remoto permite que un usuario con su computadora interactúe con un

programa en otra computadora a través de un protocolo [1].

› Un

acceso remoto es poder acceder desde una computadora a un recurso ubicado

físicamente en otra computadora que se encuentra geográficamente en otro lugar,

a través de una red local o externa.

› El

rango de aplicaciones de acceso remoto puede variar desde simples consultas de

e-mail hasta transferencias de grandes bases de datos, pasando por soluciones

multimedia basadas en audio y video.

Protocolos de acceso remoto

› TELNET

(TELecomunication NETwork)

› RSH

(Remote Shell)

› SSH

(Secure Shell)

› VNC

(Virtual Network Computing)

› RDP

(Remote Desktop Protocol)

TELNET

› Es

un protocolo que sirve para emular una terminal remota, lo que significa que se

puede utilizar para ejecutar comandos introducidos con un teclado en un equipo

remoto.

› Para

que la conexión funcione, la máquina a la que se accede debe tener un programa

que reciba y gestione las conexiones.

Características

› El

puerto utilizado es el 23

› Comunicación

bidireccional orientada a texto utilizando una terminal.

› Se

aplica una conexión TCP/IP

› Envía

datos en formato ASCII codificados en 8 bits.

› Opera

en un entorno cliente/servidor

› El

equipo remoto se configura como servidor por lo que espera que el otro equipo

le solicite un servicio

Funcionamiento

› Se

puede utilizar en varias plataformas UNIX, Windows y Linux

› El

comando para iniciar una sesión Telnet:

> telnet

nombre_del_servidor

> telnet

125.64.124.77

> telnet

125.64.124.77 80

Ventajas

› Es

muy útil para arreglar fallos a distancia sin estar físicamente en el sitio de

la maquina de fallas.

› Facilidad

de conexión

Desventajas

› Seguridad

: todos los nombres de usuario y contraseña para conexiones viajan por la red

como texto plano (sin cifrar)

› Cualquiera

que espíe el tráfico de la red puede obtener estos parámetros.

RSH

› Protocolo

empleado para ejecutar comandos en ordenadores remotos.

› Se

basa en el protocolo rlogin con el proceso rlogind.

› rlogin: (remote login) aplicación

TCP/IP que comienza con una sesión de terminal remoto

› rlogind: proceso servidor que

escucha peticiones RSH en el puerto TCP 513, permite acceso en el equipo a los

comandos remotos.

› RSH

permite al usuario ejecutar comandos en el sistema remoto en lugar de loguearse

en él.

› Tiene

el problema de que la información se transmite sin cifrar.

› Su

uso ha decaído con alternativas como SSH.

Funcionamiento

› En

sistemas UNIX :

> rsh

nombre_del_host comando

› Ejemplo:

> rsh RemoteUser host

"mkdir testdir"

› En

Windows server el comando es "rshsvc"

› En

Windws de escritorio el comando es "rexec"

SSH

› Desarrollado

en 1995

› Es

un reemplazo seguro para programas de acceso remoto como Telnet, RSH, RCP y

FTP.

› Utiliza

métodos de autenticación por clave pública para establecer una conexión

encriptada segura entre el cliente y el servidor.

Características

› SSH

encripta la sesión

› Las

claves de encriptación son conocidas por quien emite la información y por quien

la recibe.

› Una

alteración de la clave modifica el mensaje original

› El

usuario puede verificar que sigue conectado al servidor q se conectó

inicialmente.

› Cuando

un usuario se autentica se crea una canal seguro cifrado por donde

intercambiar información.

› SSH

utiliza algoritmos de encriptación de 128 bits.

› El

cliente tiene la posibilidad de administrar la máquina como si estuviera

delante de ella.

Funcionamiento

- El cliente inicia

una conexión TCP sobre el puerto 22 del servicio

- El cliente y

servidor se ponen de acuerdo en la versión de protocolo a utilizar y el

algoritmo de cifrado.

- El servidor manda

su clave pública al cliente.

4. Cuando

el cliente recibe la clave, la compara para verificar su autenticidad

5.

Con la clave publica del servidor, el cliente

crea un mensaje con la clave y el algoritmo seleccionado para encriptar. Se

envía al servidor de forma cifrada.

6.

Si todo es correcto, el cliente queda

autenticado.

Versiones de SSH

› Versión

1: uso de algoritmos de encriptación patentados, sin embargo algunos han

expirado y es vulnerable a un hueco de seguridad donde un intruso pueda

introducir datos.

› Versión

2: algoritmo de intercambio de llaves sin que sea vulnerable al hueco de

seguridad.

VNC

› Es

una herramienta de control remoto de ordenadores.

› Manejar

equipos a distancia conectados por una red, usando el teclado y el ratón y

viendo la pantalla igual que si estuviera delante de la máquina.

› No

impone restricciones en el sistema operativo del ordenador servidor con

respecto al del cliente.

› Está

basado en una estructura cliente-servidor.

› El

servidor se ejecuta en el ordenador que tiene que ser controlado y el programa

cliente dónde se va a controlar.

› Varios

clientes pueden conectarse a un servidor VNC .

Funcionamiento

› Un

sistema VNC se compone de:

› Servidor

› Cliente

› Protocolo

(RFB – framebuffer a distancia)

basado en una primitiva gráfica del servidor al cliente.

› Un

cliente se conecta al puerto 5900 para conectarse a un servidor.

› Un

servidor puede conectarse a un cliente en modo de «escucha»

› El

servidor envía pequeños rectángulos de la framebuffer para el cliente.

Ventajas y desventajas

› Un solo

administrador, puede gestionar muchos ordenadores, evitándose muchos

desplazamientos.

› No

es seguro

RDP

› Protocolo

desarrollado por Microsoft para la comunicación en la ejecución de una

aplicación entre un terminal (mostrando información del servidor) y un servidor

Windows.

› El

servidor recibe información dada por el cliente mediante el ratón y el teclado.

› Usa

el puerto 3389/tcp

› La

información gráfica que genera el servidor es convertida a un formato propio

RDP y enviada a través de la red al terminal, que interpretará la información

contenida en el paquete del protocolo para reconstruir la imagen a mostrar en

la pantalla del terminal.

Características

› Permite

el uso de colores de 8, 16, 24 y 32 bits

› Cifrado

de 128 bits

› Permite

seguridad a nivel de transporte

› El

redireccionamiento del audio permite al usuario ejecutar un programa de audio

en una ventana remota y escuchar el sonido en el ordenador local.

› El

redireccionamiento del sistema de ficheros permite a los usuarios utilizar sus

ficheros locales en una ventana remota.

› El

portapapeles puede compartirse entre los ordenadores local y remoto.

Referencias

[1] Enrique Herrera Pérez, Tecnología y redes de transmisión de datos,

Editorial Limusa, 2003

[4] http://pressroom.hostalia.com/wp-content/themes/hostalia_pressroom/images/WP-Hostalia-protocolo-SSH.pdf

lunes, 12 de mayo de 2014

Ley Federal de Protección de Datos Personales en Posesión de Particulares

En esta entrada vamos a hablar de los

datos personales, su manejo y algunas

instituciones que tengan que ver con la privacidad de estos datos. Primero hay

que saber que la “Ley Federal de Protección de Datos Personales en Posesión de

Particulares” (LFPDPPP) es un cuerpo normativo de México que entro en vigor el

6 de julio del 2010. Sus disposiciones son aplicables a todas las personas físicas

o morales que lleven a cabo el tratamiento de datos personales en sus

actividades, y es así como las empresas

que traten datos personales están obligados a cumplir esta ley, con la

finalidad de regular su tratamiento legítimo, controlado e informado, a efecto

de garantizar la privacidad y el derecho a la autodeterminación informativa de

las personas.

La LFPDPPP cuenta con 11 capítulos:

1 Disposiciones generales

2 De los

principios de protección de datos personales

3 De los

derechos de los titulares de datos personales

4 Del ejercito

de los derechos de Acceso, Rectificación, Cancelación y Oposición

5 De la

transferencia de Datos

6 De las

autoridades

7 Del procedimiento

de Protección de derechos

8 Del procedimiento

de verificación

9 Del procedimiento

de imposición de las sanciones

1 De las

infracciones y sanciones

1 De los

delitos en materia del Tratamiento Indebido de datos personales

Para adentrarnos un poco más en este

tema es necesario saber que un dato personal es cualquier información

concerniente a una persona identificada o identificable según la LFPDPPP. Cuando la información está asociada a un

titular, es información personal, no por la información en sí, sino por su

asociación con la persona física a la que se protege.

Esta

normativa define además los llamados datos sensibles, a los que se refiere como

“aquellos datos personales que afecten a la esfera más íntima de su titular, o

cuya utilización indebida pueda dar origen a discriminación o conlleve un

riesgo grave para éste”.

También

cada una de las personas tienen derechos que pueden ejercer en relación con el

tratamiento de sus datos personales. Cada uno de los derechos son: Acceso,

Rectificación, Cancelación y Oposición y para poder ejercer estos derechos ante

el responsable o el Instituto, es necesario demostrar que tú eres el titular de

los datos, en caso de hacerlo a través de representante, se deberá acreditar

esta situación. Esto está pensado para que nadie pueda decidir el uso que se le

da a los datos personales.

Por otro

lado existe el instituto de Acceso a la información y Protección de Datos Personales

(IFAI

PDP) que es el encargado de promover y difundir el ejercicio del derecho a la

información, resolver sobre la negativa a las solicitudes de acceso a la

información y proteger los datos personales en poder de dependencias y

entidades.

Referencias

sábado, 12 de abril de 2014

Ataque a RSA

En esta

entrada del blog se va a hablar de forma general el ataque que sufrió RSA que

durante el ataque, los hackers robaron información de uno de sus productos más

importantes de la empresa que es RSA SecurID, aunque este tipo de ataques

acostumbran a proceder del espionaje de las organizaciones. La empresa RSA

aseguró que no se han puesto en peligro los datos personales de cualquier

cliente ni empleado.

Primeramente los

atacantes pudieron entrar de la siguiente forma; enviaron dos corres electrónicos

a empleados que al parecer no tenían puestos altos, es decir que no tenían un

perfil tan valioso para la empresa , y esta es una buena forma de hacer este

tipo de cosas y precisamente es por aquí donde comienzan los atacantes de

cualquier tipo ya que son personas que están menos protegidas.

Se les envió

un correo con el asunto "2011 Recruitment Plan" con un Excel del

mismo nombre adjunto. Uno de los usuarios, incluso, rescató el email de la

carpeta de correo basura. Según RSA, es porque el correo estaba muy bien

construido. Una buena política de seguridad debería prohibir y entrenar

expresamente a los usuarios para no abrir archivos no solicitados, sin excusas.

El Excel contenía en su interior un fallo no conocido hasta ese momento en Flash, que permitía la ejecución de código. De esto se deduce que, aunque RSA hubiera mantenido todo su software actualizado, el atacante hubiese igualmente conseguido ejecutar código.

El Excel contenía en su interior un fallo no conocido hasta ese momento en Flash, que permitía la ejecución de código. De esto se deduce que, aunque RSA hubiera mantenido todo su software actualizado, el atacante hubiese igualmente conseguido ejecutar código.

Luego los

atacantes instalaron una variante del conocido RAT (herramienta de

administración remota) y crearon una conexión inversa hacia un servidor propio

del atacante. RSA afirma que "esto lo hace más difícil de detectar",

pero no es del todo cierto. Lo que hace más difícil de detectar estas

conexiones es el hecho de que suelen estar cifradas, ofuscadas y en puertos

estándares que no levantan sospechas, no el hecho en sí de que sean

"inversas". En realidad, esto está asumido como estándar.

Referencias

viernes, 11 de abril de 2014

Heartbleed

En esta entrada vamos a hablar de Heartbleed que es

una amenaza actual para los usuarios web. Dicho en forma general, ‘HeartBleed’ es un bug capaz

de capturar y desencriptar desde los nombres de usuario hasta las contraseñas,

entre otra información sensible contenida en la memoria de los servidores donde

se almacena esta información.

Para entender un poco más a fondo

esta amenaza, comenzaremos por preguntarnos qué es OpenSSL. OpenSSL

es un protocolo gratuito utilizado para navegar de forma segura por la

web, el cual restringe el acceso de terceros a los datos personales de otros

usuarios, como sus correos electrónicos, contraseñas, entre otros. Se trata, ni

más ni menos, de una de las bibliotecas de criptología más utilizadas en

Internet.

El bug Heartbleed es una grave vulnerabilidad en OpenSSL

biblioteca de software criptográfico. Esta debilidad permite robar la

información protegida, bajo condiciones normales, por el cifrado SSL / TLS

utilizado para asegurar la Internet. SSL / TLS proporciona seguridad de

las comunicaciones y la privacidad a través de Internet para aplicaciones como

web, correo electrónico, mensajería instantánea (IM) y algunas redes privadas

virtuales (VPN).

El error Heartbleed permite a cualquier persona en

el Internet para leer la memoria de los sistemas protegidos por las versiones

vulnerables del software OpenSSL. Esto compromete las claves secretas que

se utilizan para identificar a los proveedores de servicios y para cifrar el

tráfico, los nombres y las contraseñas de los usuarios y el contenido real. Esto

permite a los atacantes espiar las comunicaciones, se roban los datos

directamente de los servicios y de los usuarios y para suplantar a los

servicios y los usuarios.

Algunas versiones de OpenSSL son vulnerables a

este fallo de seguridad, por lo que existe la posibilidad que sean propensas a

recibir un ataque remoto. Esto significa que un delincuente puede atacar un

servidor que esté utilizando un servicio vulnerable y, de forma remota, le pide

una cantidad de información específica almacenada en su memoria, haciendo

efectivo el robo.

Han surgido gran número de noticias acerca de esta amenaza ya

que los datos de todos los usuarios han sido expuestos, inclusive información

personal, a hackers.

Como todo mundo está expuesto a este ataque, según las

investigaciones no se sabe cuáles versiones son vulnerables, sin embargo la

propuesta de solución no es tan certera. El administrador de los servidores

infectados puede recurrir a tener las actualizaciones más recientes de OpenSSL

ya que pueden estar más protegidas, pero tampoco se sabe si es correctamente

hacerlo.

También uno como usuario lo que puede hacer es cambiar sus

contraseñas de sus cuentas lo más frecuentemente posible, pero puede suceder

que no funcione ya que la vulnerabilidad permanecerá mientras las empresas

dueñas de estos sitios no actualicen su software de encriptación.

Referencias

-

http://www.vanguardia.com.mx/heartbleedqueesycomooperaelmayorfallodeseguridadeninternet-1994682.html

lunes, 31 de marzo de 2014

Servidores DNS raíz

Los Root Servers (Servidores Raíz) son los servidores DNS principales

de todo el mundo, estos se encargan de resolver las peticiones DNS para

los dominios de más alto nivel. Existen 13 Root Server distribuidos

en varios puntos del planeta, principalmente en Estados Unidos. Estos

servidores están bajo el dominio: root-servers.org.

Todos los Root Servers usan BIND (Berkeley Internet Name Domain) como servidor DNS, excepto los servidores H, L y Kque utilizan NSD (Name Server Daemon). Los Root Servers Distribuidos utilizan anycast para mejorar y equilibrar la carga, dando un servicio descentralizado.

La distribución de los Root Servers se puede ver en la siguiente figura:

·

A –

VeriSign: Está ubicado en Dulles (Virginia, EEUU). Es bastante

conocida por el “escándalo” de Septiembre de 2003, que intentó establecer

todas las peticiones erróneas de un dominio .com o .net a

un servicio propio llamado SiteFinder. Evidentemente, multitud de personas

se escandalizaron por las consecuencias de seguridad y privacidad, y en febrero

de 2004 se cerraba el servicio. Se encuentra preparado ya para conexiones

con IPv6:2001:503:BA3E::2:30 y actualmente usa IPv4: 198.41.0.4.

·

B –

Instituto para la formación científica: Situado en Marina del Rey

(California). También está preparado para conexiones IPv6: 2001:478:65::53.

Y también acepta conexiones IPv4: 192.228.79.201.

· C –

Cogent Communications: Es una multinacional fundada en 1999 situada en Washington.

Usa IPv4:192.33.4.12

·

D –

Universidad de Maryland: Situado en la ciudad College Park. Acepta

conexiones IPv4: 128.8.10.90.

·

E –

Centro de investigación Ames de la NASA: El centro de investigación está

situado en Silicon Valley (California). Usa conexiones IPv4: 192.203.230.10.

·

F –

Consorcio de Sistemas de Internet (ISC): No es un sólo servidor físico,

sino un sistema distribuido de varios servidores DNS a lo largo de

diferentes lugares como Ottawa, New York, Madrid, Roma, Paris, Barcelona, Buenos

Aires,… hasta 43 ciudades. Fue el primero de los 7 servidores DNS distribuidos

existentes. También está preparado para conexiones IPv6: 2001:500:2f::f. IPv4: 192.5.5.241

·

G –

Departamento de Defensa de EE.UU.: Se encuentra ubicado en la capital de Ohio.

Usa conexiones IPv4:192.112.36.4.

·

H –

Laboratorio de investigación de la Armada de EE.UU: También está preparado

para conexión vía IPv6:2001:500:1::803f:235 y actualmente soporta IPv4: 128.63.2.53.

·

I –

Autonomica/NORDUnet: Es otro de los servidores distribuidos que abarca

hasta 31 ciudades diferentes (Helsinki, Milán, Londrés, Chicago, Bruselas…).

Soporta conexiones IPv4: 192.36.148.17.

·

J –

VeriSign: Su segundo servidor, a diferencia del primero, es un servidor

distribuido a lo largo de 37 ciudades (Vienna, Miami, Atlanta, Seattle, Tokyo, Seúl, Praga, Madrid…).

También esta preparado para conexiones IPv6:2001:503:C27::2:30 e IPv4: 192.58.128.30.

·

K –

Centro de coordinación de redes IP europeas: Como los anteriores

servidores, dispone de una red de distribución (Londres, Amsterdam, Frankfurt, Budapest, Delhi,

…). Está preparado para conexiones IPv6:2001:7fd::1. e IPv4: 193.0.14.129.

·

L –

Corporación de Internet para la Asignación de Nombres y Números: Se basa

en un servidor distribuido entreLos Angeles y Miami (Estados Unidos).

Soporta conexiones IPv4: 199.7.83.42.

·

M –

WIDE Project: Sistema distribuido entre 6 lugares entre los que

se encuentran varias ciudades de Tokyo,Seúl, Paris y San

Francisco. Está también preparado para IPv6: 2001:dc3::35 y

actualmente soporta IPv4:202.12.27.33.n

Referencias

- http://www.emezeta.com/articulos/rootservers-los-servidores-raiz-del-mundo#axzz2MOsS7o7n

- http://www.nic.cl/Board/2002-1/ataques.html

- http://www.internic.net/domain/named.root

- http://www.nic.cl/Board/2002-1/ataques.html

- http://www.internic.net/domain/named.root

lunes, 17 de marzo de 2014

La máquina Enigma

En esta entrada vamos a hablar de

un gran invento que fue pensado para la comunicación de secretos industriales

la cual cifraba y descifraba mensajes automáticamente, y aunque en años

anteriores ya existían máquinas con el mismo propósito, ésta estaba mejor

compuesta debido a los componentes mecánicos y eléctricos que más adelante

vamos a explicar.

Está maquina fue utilizada por

las fuerzas armadas alemanas ya que su inventor alemán llamado Arthur Scherbius

fundó una pequeña empresa de ingeniería para la producción y comercialización

de invenciones. Una de las características que hacían atractiva la máquina es

que era compacta y fácilmente transportable. Exteriormente parecía una máquina

de escribir de la época con idéntico teclado; pero en su versión militar estaba

ajustado originalmente en orden alfabético, en lugar del usual QUERTY, el

teclado carecía de números porque estos debían ser deletreados y normalmente se

alimentaban con pilas.

El funcionamiento de la Máquina

Enigma era el siguiente:

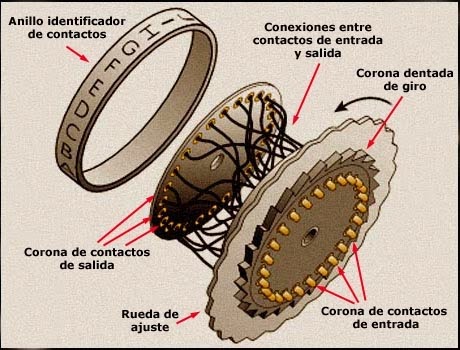

La máquina Enigma consistía de un

teclado conectado a una unidad de codificación. La unidad de codificación

contenía tres rotores separados cuyas posiciones determinaban como sería

codificada cada letra del teclado. Lo que hacía que el código Enigma fuera tan

difícil de romper era la enorme cantidad de maneras en que la máquina se podía

configurar. Primero, los tres rotores de la máquina se podían escoger de un

grupo de cinco, y podían ser cambiados e intercambiados para confundir a los

descifradores. Segundo, cada rotor podía ser ubicado en una de veintiséis

diferentes. Esto quiere decir que la máquina se podía configurar en más de un

millón de maneras. Además de las conmutaciones que permitían los rotores, las

conexiones eléctricas de la parte posterior de la máquina podían ser cambiadas

manualmente dando lugar a más 150 millones de millones de millones de posibles

configuraciones. Para aumentar la seguridad aún más, la orientación de los tres

rotores cambiaba continuamente, así que cada vez que se transmitía una letra la

configuración de la máquina, y por lo tanto la codificación, cambiaban para la

siguiente letra. De tal forma, teclear ‘DODO” podría generar el mensaje “FGTB”:

la “D” y la “O” se envían dos veces, pero son codificadas de manera distinta

cada vez.

La máquina enigma funcionaba

mediante una serie de cilindros con contactos eléctricos en cada lado

denominados "rotores", que al girar de cierta manera iban cambiando

las "sustituciones" entre la letra de entrada y la de salida.

Podemos

imaginar el efecto de un rotor como el de una permutación en las posiciones de

las letras del alfabeto, con la característica que cada vez que se codifica una

letra, el rotor se desplaza una posición y, por tanto, la permutación sobre el

alfabeto es distinta. Sin embargo, al codificar 26 veces una letra obtendríamos

su codificación inicial.

Al respecto

de ésta máquina podemos decir que fue un invento muy importante y muy usual

para la seguridad de la información de aquella época, por lo que si los

militares la utilizaron significa que era lo bastante buena para cifrar y descifrar

los mensajes. Me llama la atención de que tiene bastantes ventajas de usar esta

máquina como las distintas formas para cifrar y otra cosa es que si se llegaban

a repetir las letras en una palabra, las letras de salida eran distintas.

Referencias

- John Keegan, José Adrián

Vitier, Inteligencia militar: Conocer al enemigo, de Napoleón a Al Qaeda, Turner,

2012 - 464 pages

-

Alberto

Mazzuca, Hitler muerde el anzuelo: Normandía: la trama oculta

del Día D (Google eBook), LD Books, Aug 15, 2011

Suscribirse a:

Entradas (Atom)